对某招聘网站的一次友情检查

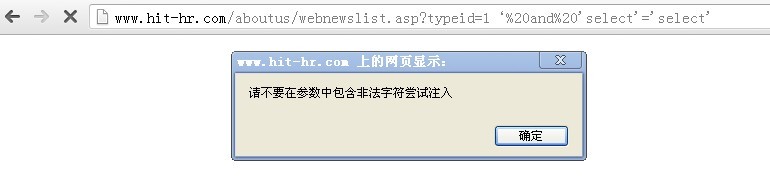

比赛归来,机友无意中扫到了一个注入点,貌似和工大有关系,就扔给了我,有报错,没有过滤单引号,不过做了防注入处理

首先尝试了几种流行的绕过防注入的方法

(1)运用URLEncode编码 ,这个我认为是不科学的,因为URLEncode是浏览器解析的,在服务端根本不会产生影响

(2)使用char(),hex()函数,这个函数只能用于常量被过滤的情况,并不能绕过select等关键字的过滤

(3)去掉空格,或者使用tab代替空格,或者使用注释/**/代替空格或者分割关键字,等等。一般情况不会有用(实验证明在mysql下/**/不能分割关键字)

(4)通过like in between 等关键字绕过对 ’=‘ 的注入,一般会生效,但是这种情况下select ,from 等关键字也会被过滤。

(5)用+拆分常量,只适用于常量的绕过

这几种方法都没有成功

之后通过wwwscan的扫描得到了泄漏模板信息的页面,使用的是众泰网站系统,果断下载模板

找到conn\conn.asp文件,其中的防注入代码如下,根据代码,在所有的数据库连接处对所有get,post提交的数据进行过滤,不过却漏掉了cookie

查询管理员用户与密码,concat()函数可以把两个结果合并,在联合查询中很好用。

进入后台,发现功能很弱,只有发布文章与管理用户的功能,其他功能都被管理员删除了,使用了ewebeditor编译器,不过ewebeditor的后台也被删除了。

空空荡荡的后台

开始琢磨对ewebeditor做手脚,看看能不能上传一句话上去,下载了一个ewebeditor发现其运行原理如下

(1)编译页面选择上传文件类型并通过js把上传文件类型传送给服务器

(2)通过上传文件类型读取数据库,取得该类型的AllowExt

(3)判断后缀合法性,并修改文件名

(4)最后验证后缀是否是asp

(5)保存文件,

关键代码如下

又回到后台,猜想管理员只是删除了管理页面上的链接,并没有删除具体功能实现的页面,尝试之,成功!根据模板源码找到,数据库备份功能的页面,果断上传一句话并使用数据库备份修改后缀。

使用 菜刀连接之,并上传大马,不过发现大马被内容被杀掉,并替换成“文件被禁止!”,使用了多款过了vriustotal的网马,均被杀。

网站目录之下有读写的权限,命令不能执行,会显示“[Err] ActiveX 部件不能创建对象”,使用上传cmd.exe的方法也不能解决,

可能是管理员删除了某些dll。

搜索了一下IP为北京市息壤傳媒文化有限公司,是一个独立IP的供应商,管路后台如下,拿之前的密码试了几次,都没有成功。